Molti credono erroneamente che i prodotti Apple siano immuni da attacchi hacker, virus e malware in genere. Qualsiasi sistema informatico può essere compromesso da un bravo hacker, la chiusura totale al mondo esterno dei prodotti della casa di Cupertino e la scarsa diffusione (rispetto al Pc che montano come sistema operativo Windows di Microsoft) hanno preservato fino ad ora la quasi totalità degli utenti Mac, ma ora la pacchia sembra essere finita.

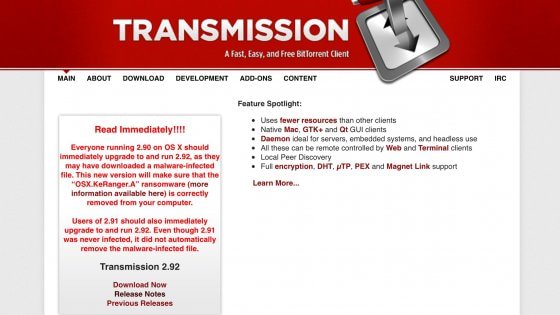

KeRanger è il primo ransomware che ha iniziato a colpire i computer di casa Apple con Mac OS X. Il sistema di diffusione usato è, però, diverso dal famoso Cryptolocker che sta letteralmente martoriando l’ambiente Windows. KeRanger ha iniziato a diffondersi come trojan nascosto all’interno dell’installer della versione 2.90 di Transmission BitTorrent Client, un client BitTorrent (programma peer to peer usato per scaricare film, musica ed altro) open source. Il sito ufficiale di Transmission è stato compromesso per diffondere il ransomware. Apple ha provveduto a ritirare il certificato digitale che permetteva l’installazione del malware, mentre la versione 2.91 del programma non contiene il file infetto. Non è chiaro come sia avvenuto il contagio, ma la cosa più probabile è che i cybercriminali abbiano preparato accuratamente l’operazione trovando un modo per bucare il sito ufficiale dell’applicazione e studiando come incorporare il codice del ransomware nell’ installer del programma.

Il 4 marzo appena la versione 2.90 è stata rilasciata, i criminali informatici hanno ricompilato il tutto includendo il loro malware e sostituendo l’installer originale con quello modificato. Questo ha creato la prima vera infezione di ransomware su Mac OS X, anche se i ricercatori di Palo Alto Networks hanno rilevato la minaccia in tempi brevi e hanno lanciato l’allarme.

Il ransomware, dopo esser stato installato, attende qualche giorno prima di attivarsi, il suo funzionamento è molto simile a Cryptolocker: una volta installato, va a caccia di file da criptare e dopo un po’ visualizza un avviso con le istruzioni su come pagare il “riscatto” (ransom appunto) per ottenere la chiave di decodifica.

KeRanger è in grado di criptare file con oltre 300 estensioni diverse presenti nelle directory /Users e /Volumes.

Ecco una lista parziale delle estensioni prese di mira:

Documenti: .doc, .docx, .docm, .dot, .dotm, .ppt, .pptx, .pptm, .pot, .potx, .potm, .pps, .ppsm, .ppsx, .xls, .xlsx, .xlsm, .xlt, .xltm, .xltx, .txt, .csv, .rtf, .tex

Immagini: .jpg, .jpeg,

Audio e video: .mp3, .mp4, .avi, .mpg, .wav, .flac

Archivi: .zip, .rar., .tar, .gzip

Codici sorgenti: .cpp, .asp, .csh, .class, .java, .lua

Database: .db, .sql

Email: .eml

Certificati: .pem

Il fatto che il ransomware sia stato rilevato allegato ad un client di BitTorrent non vuol dire che non si stia diffondendo in altro modo, quindi conviene dare un’ occhiata al proprio disco fisso per controllare se si è stati infettati.

Per verificare se il nostro sistema è pulito, bisogna controllare tramite Terminal o Finder se esistono i due file /Applications/Transmission.app/Contents/Resources/ General.rtf oppure /Volumes/Transmission/Transmission.app/Contents/Resources/ General.rtf e più in generale se appare un file “General.rtf” in qualche altro percorso.

Nella gestione attività di Mac OS X, controllare se è in esecuzione un processo chiamato “kernel_service”. Con la funzione di controllo dei processi si può identificare il ransomware quando è attivo (o dormiente).

Infine, verificare se sul disco fisso, nella cartella “~/Library” è presente uno dei seguenti file: “. kernel_pid”, “. kernel_time”, “. kernel_complete” or “kernel_service”.

Nel caso il Mac risulti infetto l’unico sistema per risolvere il problema è quello di ripristinare un backup precendete l’infezione.